Лидеры

Популярный контент

Показан контент с высокой репутацией за 26.12.2018 во всех областях

-

https://mydora.club/ - проект Кайла Дрейка, создателя NeoCities, который позволяет слушать музыку из архива MySpace Dragon Hoard. Содержит около 490 тысяч треков от 120 тысяч исполнителей. Есть сортировка по жанрам и функция рандома. Нет никакой информации о том, откуда в апреле 2019 года в сети появился этот архив, и с помощью каких средств он был собран. Предположительно, музыка была собрана в рамках какого-то анонимного научного исследования в промежутке между 2008 и 2010 годами. Архив представлял собой 144 .zip-файла, созданных программой Info-ZIP, которые содержали 490 тысяч треков общим объёмом 1.3 терабайта. Названия были присовоены системой MySpace CDN. Содержимое архива доступно для загрузки здесь: https://archive.org/download/myspace_dragon_hoard_2010/ Для тех, кто не в теме, что произошло с MySpace: 18 марта 2018 года сервис потерял всю музыку (а так же фото и видео), которые пользователи загружали с 2003 по 2015 год. Более 50 миллионов треков были потеряны навсегда. В своём твиттере Кайл пишет, что создал этот сайт для того, чтобы каждый мог погрузиться в эту музыку и лучше понять, что именно было утрачено навсегда. Он надеется, что в будущем мы станем лучше сохранять цифровое творчество. Исходный код проекта доступен на GitHub: https://github.com/kyledrake/mydora5 баллов

-

Алгоритм поиска. Данный алгоритм не является обязательным, с развитием умений, вы сами сможете формулировать удобный для себя алгоритм, добавлять другие пункты и пр. 1. Выбор области исследования 2. Изучение матчасти 3. Начало поиска 4. Определение объекта 1. Выбор области исследования Итак, вы открыли спутниковые карты (Google Maps может быть недостаточно, советую OSMZ, и прочие инструменты, которые указаны в нашей Wiki в соответствующем разделе). Теперь вам необходимо выбрать область исследования и это не так просто. Вокруг населенных пунктов все более чем известно и изведано, следовательно, густонаселенные районы – не наш выбор. Под такое описание попадает Европа, побережья США и ряд других густонаселенных районов. Однако, история помнит, когда на полях в Италии нашли старую дорогу в поле, т. к. на ее протяжении растительность была реже. О подобных приметах расскажу в третьем пункте. Наиболее полезными областями исследования являются малозаселенные места нашего Земного шара. Наиболее благоприятными для исследований могут быть области, богатые археологическими находками или с богатой историей. Если вы хотите находить секретные объекты, то одумайтесь. В них нет ничего интересного, ибо это, как правило, разваленные бараки, огороженные сеткой, в которых мальчишки лет 18 охраняют ручного медведя, ибо он – единственное развлечение посреди тундры. С этим всё не так радужно и загадочно, однако вы можете обратиться в /zog/. Заведующего отделением @IceCactus можно найти в @l0cation_u_open . 2. Изучение матчасти Для наиболее плодотворного и полезного для себя исследования, следует изучить матчасть, связанную с выбранной областью. Вам нужно посмотреть старые карты, узнать побольше об истории этого края, узнать климатическую зону, чтобы не путать озерца и торфяники с воронками от ядерных испытаний и насыпями бункера Восемьдесят Восьмого Рейха. Так же изучив всё возможное о том крае, вы сможете, пусть и не авторитетно, но определять, что за объект вы нашли. Главное в этом деле – география, история, этнография и археология. 3. Начало поиска Вы можете рассчитывать на святой рандом, но всё же лучше рационально подходить к этому делу. Скажу сразу, искать на большом отдалении – сизифов труд. Вы впустую потратите время и скажете «пошло всё в жопу сяду на коня». Каждый ищет по-своему, но я скажу пару советов. Ищите жизнь возле водоёмов, либо ищите старые дороги и русла пересохших рек. В 50% случаев вы сможете найти что-то стоящее или хотя-бы интересное. Так же стоит уделить внимание межгорным долинам, а также возвышенностям в пустынях и степях. 4. Определение объекта О везение! Вы нашли свой первый объект. Если он подходит под классическое описание НЁХ или археговна, то считайте вы уже огромный молодец. Перед вами стоит резонный вопрос: «Что это такое?». Для определения объекта вам нужна матчасть. Вы ведь не забыли с ней ознакомиться в самом начале не так ли? Ну и конечно же, ваши школьные знания могут вас наталкивать на различные предположения, которые всегда имеют место быть, поэтому проверяйте каждый вариант.5 баллов

-

Эстетика научных сайтов

NoLogin14 и 4 других отреагировал Strategist за тема

В эту тему предлагаю коллекционировать различные эстетичные сайты с научными инструментами, которые нередко могут описываться чувством "ничего не понятно, но очень интересно". https://www.molinspiration.com/ - сайт с инструментами для конструирования и моделирования молекул и их взаимодействий; https://froggy.lbl.gov/cgi-bin/dissect - виртуальное препарирование лягушки; http://bar.utoronto.ca/efp/cgi-bin/efpWeb.cgi - биологический сайт с исследованием растений http://www.nu.to.infn.it/ - сайт, посвящённый астрофизике и физике элементарных частиц, особенно нейтрино.5 баллов -

https://prog-cpp.ru/c/ - справочник по основам языка + примеры --------------------------------- https://younglinux.info/c - справочник(2) + самоучитель по основам языка --------------------------------- https://younglinux.info/c/task - задачи для развития практики --------------------------------- https://goalkicker.com/CBook/ - справочник по основам языка (англ.) --------------------------------5 баллов

-

FTP с демосценами

NoLogin14 и 4 других отреагировал Strategist за тема

ftp://212.116.114.17:2121 (пароль и логин отсутствуют) FTP с различными интересными файлами. Каталог с демосценами: ftp://212.116.114.17:2121/Video_демки Имеется какой-то сборник файлов про НЛО: ftp://212.116.114.17:2121/Для души/_UFO5 баллов -

Причина создания данной темы - дефицит информации о Dead Drop в "рунете". Я постараюсь рассказать об этом "явлении" ясно и кратко. Что такое Dead Drop? Dead Drop - это оффлайн публичная пиринговая сеть для обмена файлами. В ней можно, записывать, считывать или копировать информацию. А если быть проще - это тайник в виде флешки, к которой можно подключится любому человеку. В основном флешка замурована в стену или корягу. Простой, но относительно "безопасный" способ передачи информации. Содержание Dead Drop Dead Drop может содержать в себе абсолютно любую информацию и не всегда законную. Начиная с книг и заканчивая ЦП. Также каждый Dead Drop содержит в себе 2 основных текстовых файла: MANIFESTO и README. Они создаются для незнающих людей, случайно наткнувшихся на флешку. MANIFESTO и README рекомендуют переводить на несколько языков. В последнее время в Dead Drop-ах можно увидеть текстовый файл chat. В этом файле юзеры просто общаются. Где найти Dead Drop? Существует специальная карта Dead Drop-ов - https://deaddrops.com/db-map-2/ На этом же сайте присутствует много полезной информации по типу: "How To Dead Drop", ссылки на манифесты и пр. Вы также можете создать свой Dead Drop и залить его на карту, про это я постараюсь рассказать совсем скоро. Предостережения Вы идёте на свой страх и риск. Люди могут сыграть в злую шутку с вами и подсунуть USBKiller и прочий вредоносный стафф. ====================== Пока закончу первую часть. На днях постараюсь запилить вторую с подготовкой флешки и созданию Dead Drop-a. Надеюсь, что кому-то это было интересно, хех.5 баллов

-

Боевой пихтон для новобранцев. Без мам, пап и дополнительного софта.

NoLogin14 и 4 других отреагировал CHEpachilo за тема

Приветствую. Есть распространённое мнение, что для того чтобы начать делать что-то осмысленное в вопросах боевых скриптов для поиска, парсинга и обработки нужно обладать некими познаниями в программировании и человек не умеющий должен сначала познать некий язык, а только потом он может быть сможет получать от своего знания профит. Так вот в рамках данной статьи я хочу показать что в 2к19 вы можете получать профит от больших и сложных технологий здесь и сейчас, обучаясь по ходу работы. Конечно некоторое минимальное знание что такое программа, как строить самые примитивные алгоритмы(циклы, если - то) несомненно нужно, без него никак, но ничего больше от вас не требуется. Начнём с того, что пихтон это язык который может исполняться по ходу написания, типо написали строчку-другую -- запустили, оценили результат, продолжили писать. Поэтому варианты с "запустим текстовый редактор - напишем программу - попробуем запустить" - сразу нахуй. Это как забивать топором гвозди. Можно конечно, но не удобно, да и нахер надо. Хватит предисловий, с ходу к делу, начинаем настраивать себе рабочую среду. Первое что нужно сделать -- это поставить себе пихтон. Качать отсюда естественно 3.х версию https://www.python.org/downloads/windows/. При установке можно смело бахать все галочки, единственное в чём нужно убедится так это в том чтобы обязательно (!) стояла галочка "добавить питон в PATH", это типо очень удобно в работе. Устанавливайте и продолжим. Если вы что-то знаете за погромирование, то вы наверняка в курсе, что сегодня никто не пишет код полностью с нуля, потому что практически любая задача уже когда-то кем-то решалась и он под это дело уже написал код и выложил его в виде подключаемого модуля - "библиотеки". Питон как язык получил очень широкое распространение во многом потому, что вместе с интерпретатором поставляется и менеджер пакетов (в том числе и библиотек) и сообщество вокруг языка постоянно эти библиотеки обновляет и расширяет, что для нас как конечных пользователей - просто нереальный профит. Менеджер пакетов питона по умолчанию это Pip и если вы уже установили питон с оф сайта, то и pip уже у вас прямо в командной строке. Не теряя времени сразу обновим его до последней версии. Откройте командную строку (Win + R, введите cmd и нажмите Enter) и запустите следующую команду. Она довольно заковыристая, но нам нужно обновить pip через pip, поэтому приходится использовать python как промежуточное звено. python -m pip install -U pip Вот видите как всё просто, мы ещё понятия не имеем с чем работаем, а уже используем змею как инструмент для какой-то чёрной магии. В дальнейшем чтобы установить или обновить какой-бы то ни было пакет мы будем обращаться напрямую к pip. Давайте так и поступим! Меньше теории - больше практики. Откройте командную строку и ебаните в неё pip: pip В ответ pip вам рассказал что он умеет и как им пользоваться. Красота! Теперь, вооружившись только что полученными знаниями надо накатить наш основной инструментарий. wheel - инструмент pip для установки пакетов в системуjupyter - это будет наша основная среда, в чём её профит мы разберёмся позже, пока предлагаю поверить мне на слово что это лучшее, что можно придумать для новичка в программировании пишушего маленькие, но очень боевые и эффективные программкиbs4 - сокращение от BeautifulSoup4. Красивый суп - это библиотека для удобной работы с веб страницами, когда нам нужно что-то найти и спарсить - совершенно незаменимая вещь.urllib3 - библиотека для работы с основными веб протоколами, с помощью неё мы будем в одну строчку открывать сайты, качать файлы и всякое такоеpyTelegramBotAPI - официальный апи телеграмма для ботоводов, в рамках данной статьи мы с ним работать не будем, просто знайте что он здесь есть.Telethon - клиент телеграмма работающий под питоном. Опять же сейчас он нам не нужен, но если вам интересно работать с телеграммом, например выкачивать содержимое чатиков, изучать кто в них сидит и всякое такое - из под питона это задачи на 3-4 строки кода.Давайте ставить! Откроем командную строку и запустим следующую команду: pip install -U wheel jupyter bs4 urllib3 Как видите, всё предельно просто. Вызываем pip, даём ему команду install, параметр -U говорит о том, что если библиотека уже стоит (ну вдруг), то её нужно обновить, ну а дальше просто через пробел названия интересующих нас пакетов. wheel здесь идёт первым в списке чисто на всякий случай, вдруг для установки дальнейших пакетов потребуется свежая версия. Если установка прошла успешно, а скорее всего так и есть, то я предлагаю сразу посмотреть что к чему: pip list Эта команда покажет нам список тех пакетов которые у нас сейчас стоят. В процессе установки вы наверняка заметили что pip устанавил гораздо больше пакетов чем вы заказывали и сейчас в списке вы их тоже наблюдаете. Это связано с тем, что для установки и корректной работы практически любого пакета, библиотеки нужен какой-то ещё пакет. Это называется зависимость. К счастью, pip разрешает зависимости за нас и сам докачивает и устанавливает нужные пакеты. Вот собственно и всё, наша среда полностью готова к работе. Чтобы её запустить введите в консоли (командной строке cmd) jupyter-notebook: jupyter-notebook Прелестно! Так же у вас откроется вкладка в браузере с самим интерфейсом jupyter (если не открылась - скопируйте ссылку из консоли) Тут вы видите файловую систему вашего пользователя, перейдите в ту папку где вам будет удобно работать и создайте новый блокнот (так называют рабочий документ в джупайтере) с помощью кнопки new -> python3. Он будет автоматически открыт. Файлы блокноты имеют расширение .ipynb Блокнот представляет собой ячейки, в которых может быть как код, так и тексты и заголовки, и вообще всё что угодно. Название можно сменить вверху страницы. Таким образом ваше исследование очередной файлопомойки будет не просто написанием скриптов и работой с информацией кое-как записываемой в вордовский файлик, вы можете подробнейшим образом комментировать весь свой код и прямо по ходу записывать мысли о получаемых в процессе результатах. Работает это следующим образом: вы пишете код в активную ячейку как если бы вы писали его в вашем текстовом редакторе и запускаете ячейку с помощью shift+enter. Вывод ячейки будет располагаться прямо под ней: Само собой ячейки и код исполняемый в них живут не сами по себе, они живут в рамках одного блокнота, то есть когда мы исполняем код в любой из ячеек то он исполняется не в ячейке, а как бы, в блокноте. То есть грубо говоря если мы напишем некий код, выполним его, сотрём и в этой же ячейке напишем новый код и выполним его -- то для программы будет выполнено и то что было изначально и то что мы выполнили после перезаписи ячейки. Такая система может быть немного непривычной для тех кто привык к традиционному программированию когда ты сначала полностью пишешь программу, потом запускаешь и она исполняется от начала и до конца, но питон очень располагает к тому чтобы выполнять код буквально построчно и таким образом изучать возможности используемых нами библиотек. Подытожим. Мы поставили питон. Научились качать и обновлять библиотеки с помощью pip. Поставили jupyter-notebook и научились в общих чертах им пользоваться. Познакомились на уровне названий с теми библиотеками которые помогут нам в изучении киберпространства в первую очередь. Следующим шагом для вас будет всё таки немного разобраться в самом языке, как ставятся отступы, как работают словари/списки/туплеты. Но совершенно необязательно сразу всё заучивать, возьмите себе какую нибудь простенькую задачку, типо скачать все файлы с конкретной страницы и покуривая мануалы и гугля вопросы на stackoverflow эту задачку решите. Чтобы вам не было так грустно от того что мы сегодня не написали не строчки кода я прикладываю один блокнотец как раз с решением типовой задачки, где подробнейшим образом прокомментирована каждая строка, что зачем и почему. Открывать его само собой через jupyter, ну я думаю вы разберётесь. https://yadi.sk/d/pGxfdy69NF9FaA Буду рад ответить на содержательные вопросы в комментариях.5 баллов -

Запускаем GSM-сеть у себя дома: https://habr.com/ru/company/pentestit/blog/331406/ Анализ трафика GSM сетей в Wireshark: https://habr.com/ru/company/pentestit/blog/332778/ Добавляем GPRS в домашнюю GSM сеть: https://habr.com/ru/company/pentestit/blog/334100/ Практические примеры атак внутри GSM сети: https://habr.com/ru/company/pentestit/blog/334708/5 баллов

-

http://michaeljmahon.com/ - Сайт бывшего работника HP, интересующегося в компьютерах Apple II и электронике. Примеры его проектов. http://michaeljmahon.com/NadaNet.html - Проект сети между компьютерами Apple II (NadaNet) http://michaeljmahon.com/Sudoku.html - Автоматический решатель судоку для Apple II (Sudoku Solver v2.0) http://michaeljmahon.com/CratePaper.html - Параллельная вычислительная система на Apple II (AppleCrate)5 баллов

-

https://lokinet.org/ "Lokinet is a decentralised onion router that uses Oxen service nodes as relays, giving Lokinet the same market-based Sybil attack resistance as the Oxen blockchain. Lokinet supports web browsing, onion-routed real-time voice communications, and other applications." Сеть по типу блокчейна Oxen и ониона, использует домен .loki Инсайдерской инфы пока мало, можете поисследовать. Скачать: https://github.com/oxen-io/loki-network/releases https://github.com/oxen-io/loki-network P.s. если не грузит главную, заходите сюда https://lokinet.org/faq4 балла

-

Незнание правил не освобождает от ответственности. Мы вас предупредили. Не быть мудаком. Самое главное и самое интуитивно (не)понятное правило. Если вы хотите сделать что-то спорное - спросите себя: "А не буду ли я после этого мудаком?". Если сомневаетесь в ответе - лучше не делайте. Токсичность = бан. Так же мы оставляем за собой право превентивно заблокировать вас за токсичное поведение за пределами нашего сообщества, чтобы предохранить себя от распространения вашей токсичности и на нас.Запрещены неблагозвучные никнеймы.Не стоит оскорблять кого-либо и переходить на личности. Вы должны прекратить спор или перепалку по первому требованию администрации.Мы оставляем за собой право удалить любой контент, который посчитаем неприемлимым, без объяснения каких-либо причин.Пожалуйста, не цитируйте стены текста. Либо цитируйте конкретную мысль, на которую отвечаете, либо сделайте вот так: Либо же просто укажите ник человека, которому отвечаете. Не создавайте километровые подписи. Если разрешена вставка четырёх изображений - это не значит, что должно стоять 4 огромных юзербара. Без фанатизма, в общем. Плохо: Хорошо: Подписи существуют для помещения туда юзербаров либо же любого другого контента, которым Вы хотите поделиться с остальными обитателями (в случае с видео не забывайте использовать тег spoiler), но никак не для выяснения отношений и тому подобного (для этого у вас есть ЛС и статус в профиле). Размещать цитаты пользователей не возбраняется. Модератор вправе отредактировать вашу подпись, если сочтёт её неприемлемой. Плохо: Хорошо: Мы не имеем ничего против свободы слова и мыслей (помните, что личная свобода заканчивается там, где начинается свобода другого человека), но общий форум предназначен не для распрей. Не создавайте новый аккаунт, если Вам повесили РО (Read Only, запрет на общение), честно отсидите своё наказание. В противном случае вы получите перманентную блокировку на все существующие (и будущие) аккаунты.Не используйте слишком динамичные (т.н."эпилептические") анимированные аватарки.Запрещена целенаправленная накрутка одним человеком каких-либо параметров (сообщения, очки репутации и тому подобное) в обе стороны. Запрещены любые целенаправленные поднятия репутации с одного IP-адреса. Запрещено сливать репутацию человеку просто потому, что он вам неприятен - выясняйте свои отношения другими средствами, лучше всего в ЛС. Запрещён целенаправленный обмен репутацией (ты мне - я тебе / ты мне лайк - я ему дизлайк).Не публикуйте эротический и порнографический контент, а так же контент с отсылками на эротику или порнографию.Запрещено оставлять изречения, пропагандирующие наркотики, самоубийства, классово-расово-религиозную вражду, ровно как и прочие вещи, запрещенные в большинстве цивилизованных стран. Обсуждать сие так же настоятельно не рекомендуется.Спорить с модератором по поводу его действий не только глупо, но и бесполезно. Если вы получили незаслуженный бан или несогласны с его действиями - создайте тему в этом разделе. Ваша претензия будет рассмотрена администратором. Если действия модератора действительно были противоправными - он получит по шапке. Правомерность действий модераторов оценивают администраторы, их вердикт - решающий. Не стоит продолжать гнуть свою линию, если администратор не счёл действия модератора неправомерными. Если вас не устраивают правила сообщества, действия и решения администраторов и/или администрация проекта в целом - пожалуйста, покиньте ресурс. По секрету хочу сказать, что модераторы - тоже люди, и с ними можно попробовать уладить конфликт в ЛС.Наказания избираются администрацией исходя из конкретно сложившейся ситуации в индивидуальном порядке (не переживайте, для модераторов существуют свои правила).4 балла

-

OSINT Framework

NazusKan и 3 других отреагировал Strategist за тема

Довольно-таки ёмкий сборник разнообразных OSINT-инструментов, таких как поиск людей, бизнес-разведка, ресурсы по телефонным номерам, инструменты анализа метаданных в файлах и много чего ещё: https://osintframework.com/4 балла -

ОСи

NeJa112 и 3 других отреагировал 5irFant0ma5 за тема

Какая Операционная Система, по Вашему мнению, наиболее пригодна для нетсталкинга?4 балла -

ZX Spectrum

Haven и 3 других отреагировал 5irFant0ma5 за тема

Раньше нетсталкеров были нетсталкеры, повелители ZX Spectruma...)) Посмотреть демо-сцены и почитать интересное можно в электронных журналах (да-да, в то время еще не было массового интернета и все пользовались кассетами) для ZX Спектрума: https://zxpress.ru/ А запускать их можно в эмуляторе спектрума: http://fuse-emulator.sourceforge.net/4 балла -

4 балла

-

Спасибо Митре за счастливое детство. Куча категорий, всё робит. Можно найти много всего интересного. Кому нравится нетрандом - рекомендую @rghost_mirror_uploader_bot4 балла

-

Поисковики для нахождения подключённых к Интернету устройств

NoLogin14 и 3 других отреагировал Strategist за тема

Хорошее подспорье для нетсталкеров наравне со сканерами. С помощью данных поисковиков можно находить как камеры, так и различные IoT-устройства вплоть до кофеварок. https://www.shodan.io/ https://censys.io/4 балла -

Компания Oracle анонсировала обновлённую программу Free Tier для облака Oracle Cloud, что означает бессрочный бесплатный доступ для разработчиков к его сервисам, не ограниченный 12-месячной пробной версией, как у многих других облачных провайдеров. Уровень Oracle Always Free Tier включает в себя множество инструментов, необходимых разработчикам для создания и тестирования приложений в облаке:* 2 базы данных Oracle Autonomous Database (Autonomous Data Warehouse или Autonomous Transaction Processing), для каждой выделен один OCPU (Oracle Cloud Processor Unit) и 20 Гбайт хранилища данных.* 2 виртуальные машины Compute VM, каждая с 1/8 OCPU и 1 Гбайт оперативной памяти. * 2 блочных тома общей ёмкостью 100 Гбайт, до 5 бесплатных резервных копий.* 10 Гбайт объектного облачного хранилища, 10 Гбайт архивного хранилища и 50 000 запросов API в месяц.* 1 балансировщик нагрузки уровня приложений, пропускная способность 10 Мбит/с;* 10 Тбайт/месяц на передачу исходящих данных;* 500 млн точек приёма данных и 1 млрд точек данных для службы мониторинга;* возможность доставки 1 млн различных уведомлений в месяц и 1000 электронных писем в месяц. https://www.oracle.com/cloud/free/#always-free3 балла

-

IPFS - InterPlanetary File System - децентрализованная распределённая файловая система, соединяющая все вычислительные устройства единой системой файлов. Проект разработан Protocol Labs и Хуаном Бенетом. https://ipfs.io/ - Официальный сайт. https://ipfs-search.com/#/search - Поисковик по сети IPFS. Примеры сайтов/файлов: http://127.0.0.1:8080/ipfs/QmavE42xtK1VovJFVTVkCR5Jdf761QWtxmvak9Zx718TVr/ - Блог Брюстера Кале создателя Internet Archive http://127.0.0.1:8080/ipfs/QmccqhJg5wm5kNjAP4k4HrYxoqaXUGNuotDUqfvYBx8jrR/qr#enter%252520text%252520here - Генератор QR кодов http://127.0.0.1:8080/ipfs/QmfQiLpdBDbSkb2oySwFHzNucvLkHmGFxgK4oA2BUSwi4t/ - Блог http://127.0.0.1:8080/ipfs/QmYo5ZWqNW4ib1Ck4zdm6EKteX3zZWw1j4CVfKtnAzNdvu/ - Ещё один поисковик http://localhost:8080/ipfs/QmTmMhRv2nh889JfYBWXdxSvNS6zWnh4QFo4Q2knV7Ei2B - Книги по программированию (На английском)3 балла

-

Официальный сайт проекта: https://gemini.circumlunar.space Сайты в gemini space называются капсулами и выглядят подобно сайтам в gopher. Рай минималиста. Я использую для тамошних дел браузер Lagrange. Ссылки: gemini://phreedom.club - клуб "Свобода" gemini://cosmic.voyage - заметки космических путешественников или типа того gemini://geminispace.info - поисковик В Телеграме был канал про подобные вещи, но его у меня уже нет =)3 балла

-

1. [УДАЛЕНО] - сайт с жестокими убийствами животных ???????? 2.amberoadychffmyw.onion- Amberoad, форум и торговая площадка. 3.foggeddriztrcar2.onion - Bitcoin Fog, старейший миксер биткоинов. 4.https://blockchainbdgpzk.onion- BlockChain.info, официальное зеркало сервиса. 5.torbox3uiot6wchz.onion - TorBox, e-mail сервис внутри .onion 6.libertygb2nyeyay.onion - The Liberty Hackers Network, xmpp-сервис. 7.doe6ypf2fcyznaq5.onion - Runion Wiki, каталог ссылок и материалы с Runion. 8.skunksworkedp2cg.onion - Harry71, робот-проверяльщик доступности .onion-сайтов (Очень нужный сайт) 9.imagexutrag65hxl.onion - Free Image Hosting, хостинг картинок. 10.li25avt5sr6ais25.onion/register- OwnCloud, облачный сервис от ресурса RuggedInbox, 200 MB Форумы, общение. 11.rospravovkdvaobr.onion - РосПравосудие, крупнейшая картотека юристов, судей и судебных решений. 12.rutorc6mqdinc4cz.onion - RuTor.org, .onion ещё одно зеркало популярнейшего торрент-трекера, скачивание без регистрации. 13.dmzwvie2gmtwszof.onion- Torrents-NN, торрент-трекер, требует регистрацию. 14.ridotnp5m5lp22gw.onion - Ridot OnionMail, e-mail сервис. 15.godnotaba36dsabv.onion - открытый сервис мониторинга годноты в сети TOR. 16.Анонимный чат со случайным пользователем. http://tetatl6umgbmtv27.onion 17. [УДАЛЕНО] 18.zw3crggtadila2sg.onion - Torgle, поисковик, authentication required 19.blkbook3fxhcsn3u.onion - BlackBook, социальная сеть. 20.shopsat2dotfotbs.onion - TorShops, магазин в сети Tor за 100$3 балла

-

Начала нетсталкинга - Как попасть в глубинный интернет часть первая

Auxi и 2 других отреагировал OVERGROUND за тема

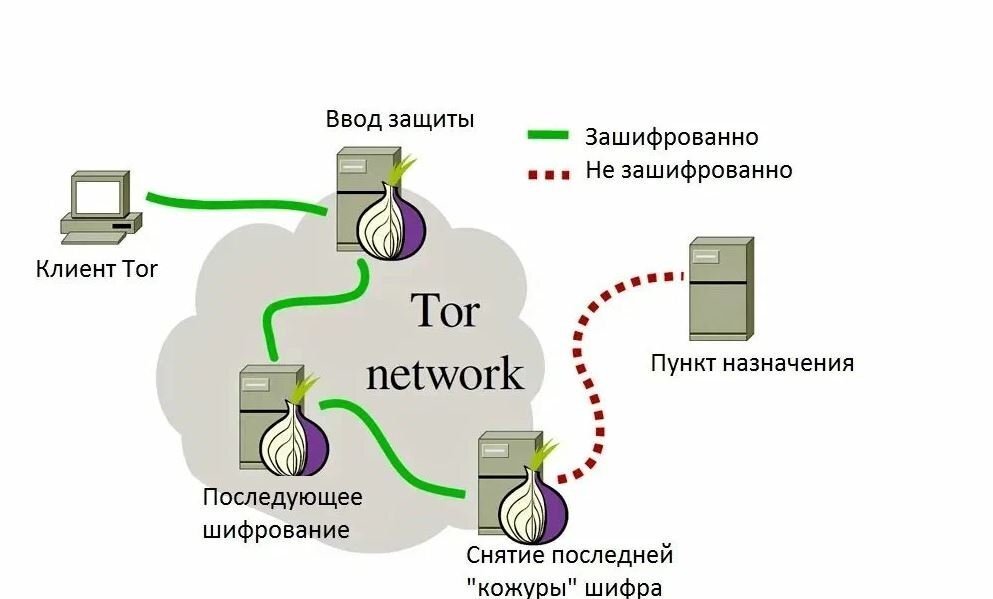

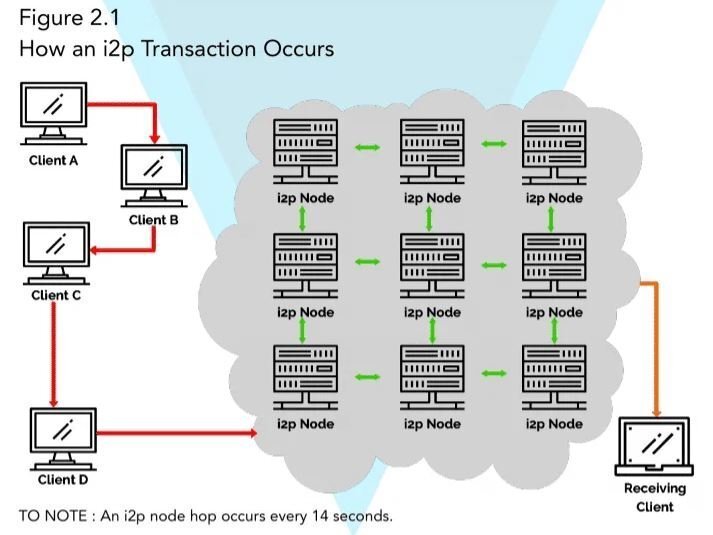

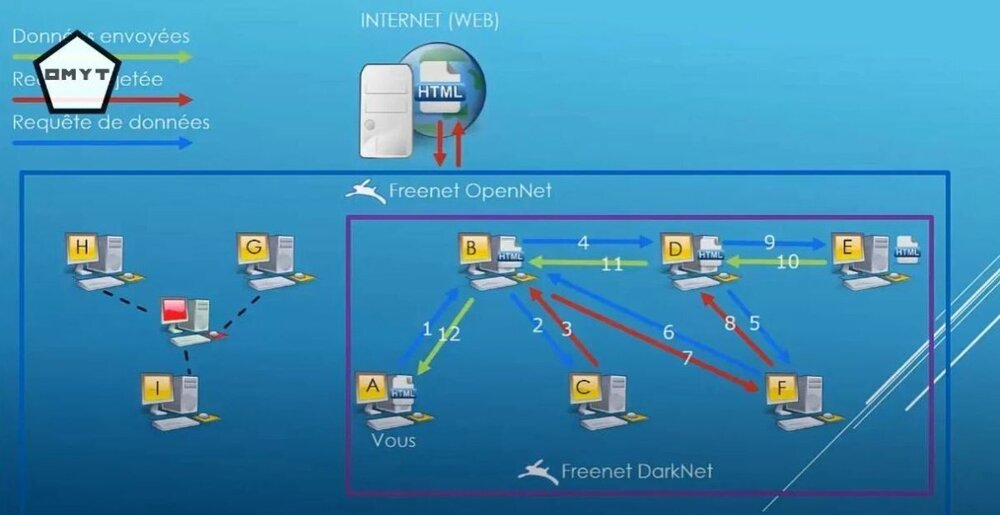

В этой части статей я расскажу о том как правильно попасть на уровень С и не угробить свой компьютер. Для полноценного исследования уровня С вам понадобится несколько программ 1 Tor Browser - всем известный Tor работающий по принципу луковой маршрутизации. Любая информация передающаяся по сети Tor шифруется с использованием надежных алгоритмов шифрования. Пакеты данных идут по случайному пути через случайных пользователей сети Tor, что делает невозможным вычислить человека пользующегося этой сетью. Tor легко обходит практически любые блокировки, но что куда важнее дает возможность войти в пространство домена .onion, где и начинается уровень С. Перейти на сайты с доменом .onion с обычного браузера невозможно. В даркнете крайне сложно что либо искать, поэтому я упомяну здесь что можно найти в клирнете списки с сайтам даркнета, и вы можете их легко найти. Стоит упомянуть что всё же в ряде случаев Tor оказывается не таким уж безопасным и анонимным. Поэтому нельзя в даркнете ничего покупать, вы же заходите туда не из преступных целей, а в нетсталкерских целях. Так же не советую скачивать никаких файлов с сайтов даркнета, там крайне велик риск нарваться на какой-нибудь вирус. И даже Tor не даст такой уж полной анонимности. Ещё Tor блокируют, поэтому что бы свободно им пользоваться нужно настроить мосты. Мост это доверенный входной узел Tor IP которого неизвестен правительству, а значит их не так то просто заблокировать, к тому же применяется алгоритм obfs-4 который маскирует от провайдера факт использования Tor. Много говорить не буду про мосты, читайте сами. Скачать Tor можно на официальном сайте https://www.torproject.org/ Принцип работы Tor такой: 2 I2P - The Invisible Internet Project - программа находящаяся более глубоко в уровне С чем Tor, а значит представляющая собой более сложную и защищенную сеть. Все данные шифруются с использованием большого количества алгоритмов, все компьютеры обмениваются пакетами через случайные пути, что не дает возможности украсть незашифрованные данные, как это возможно в Tor. Здесь действуют те же правила, что и в Tor. Может присутствовать нелегальный контент и тому подобное. Скачать I2P можно c официального сайта - https://geti2p.net/ru/ Принцип работы I2P: 3 ZeroNet - Децентрализованная сеть с поддержкой алгоритмов Tor. В этой сети принципиально невозможна какая либо цензура или блокировка сети, потому что все данные хранятся на самих компьютерах пользователей. У этой сети нет никаких центральных узлов как либо способных контролировать остальное. Эта сеть способна запускать сайты даже если вы не подключены к интернету, зайдя на любой сайт его файлы скачиваются вам на компьютер, и вы сами становитесь участником сети, и возможно кто то зайдя на тот же сайт получит его с файлов вашего компьютера. Такой же сайт есть у тысяч пользователей, поэтому эту сеть невозможно как либо отключить и заблокировать. И не смотря на ещё более высокий уровень безопасности и анонимности, здесь всё ещё действуют те же правила, что и в Tor. Скачать ZeroNet можно опять же с официального сайта - https://zeronet.io/ 4 Freenet - Сеть чем то похожая на ZeroNet. Полная невозможность цензуры, очень высокий уровень анонимности, особенно при подключении через друзей. И не смотря на то, что это уже середина уровня С, здесь всё ещё действуют те же правила, что и в Tor Каждый кто скачает и установит Freenet становится участником сети, и на его компьютер могут попадать фрагменты данных сети, так же как и в ZeroNet данные хранятся везде, на каждом компьютере каждого пользователя. Скачать Freenet можно опять же с официального сайта https://freenetproject.org/ru/index.html Принцип работы Freenet и ZeroNet схожи, и примерно таковы: Допустим что вы скачали все эти средства входа в уровень С. Встает логичный вопрос "А что дальше?" А дальше применяем метод нетрандома, это классический способ углубления в сеть. Его суть состоит в том что вы случайно перебираете все сайты, пока не найдете что то интересное, что поможет вам пройти ниже. А вот что именно поможет пройти к уровню В, это будет в следующей статье...3 балла -

...угу, вскрываем, не рефлексируем :) - криппи шоу (сериусли бизнес) семейства Шумаревых Domain Name: ADKINATOR666.SITE Creation Date: 2021-08-12T11:37:23.0Z Registrant State/Province: Minskaya Registrant Country: BY Registrant Phone: +375.259837224 Registrant Email: [email protected] Domain Name: ADKINATOR666.XYZ Registrant Country: BY Registrant Phone: +375.259837224 Registrant Email: [email protected] 04 июля ’2012 15:28 Просмотров: 26435 Добавлено в закладки: 1 Поднять работу в данном разделе Услуга "Покажи себя сам" (шапка сайта) Купим авторские права на художественное произведение, в жанрах - детская книга (приключения и путешествия),мистика и ужасы( возможна вампирская тематика),женский роман ( возможно с элементами эротики),фантастика и фентези , детектив. Ждем Ваших предложений и идей. СООО "Рудевич и Шумарёв ПО" 220141 г.Минск ул.Ф.Скорины , д.52 . к. 42а УНП 190982134 +375259837224 [email protected] Андрей Шумарёв shumarev 28 сентября 1985 shumarev RS-Software Ltd. Официальный представитель компании RS-Software Ltd. [email protected] +375 25 983-72-24 https://www.youtube.com/channel/UCSAW1QsADr0dWvhhkJcnIsQ https://vk.com/fears_show Дальше сам, надоело. ЗЫ: Никита, залогинься?3 балла

-

3 балла

-

Добавил новые станцию на радиовышку. 1. МДС Модель для сборки - чудесная радиопередача, ведущий которой с 1995 года бессменный Влад Копп (вы могли его слышать в очень многих играх и фильмах, например, голос Иллидана или Волан-де-Морта). МДС - это радиопостановки различных произведений современной прозы, преимущественно фантастики и научной фантастики под залипательную электронную музыку. Как правило, в эфире звучат рассказы и небольшие повести, время прочтения которых ограничивается одним эфиром. 2. anon.fm Радио Анонимус - некоммерческий проект радиостанции, созданный в 2009 году, где каждый может показать себя и свои таланты. У тебя хороший голос? Ты умеешь петь? Разбираешься в музыке и в курсе современных музыкальных тенденций? Может быть ты можешь часами говорить о вышивании крестиком? Ты можешь заявить о своих талантах всему миру и поделиться идеями, которые хочешь донести в массы. Присоединяйся к нам! Все, что есть на радио - это заслуга наших слушателей, даже если ты просто можешь нарисовать новую картинку для главной страницы - это уже хорошо. А содеpжание эфира - это набор разноплановых вкусов многих людей, которые сливаются в единый поток. 3. KeyGen FM Радиостанция вещает музыку из кейгенов, чиптюн и другие трекерные (и не очень) композиции. http://radiotower.netstalking.ru/3 балла

-

Серёга охотник(часть2)жутко страшная ночь в засаде

Shwarzengold и 2 других отреагировал Rescor за тема

Начало на 13:32. Мужик пошёл в лес на охоту, и ночью в лесу началась крипота. Не похоже на постанову, ролик был найден совершенно случайно. У этого мужика какой-то дефолтный лайф-канал про охоту и прочие бумерские штуки с роликами по 200 просмотров.3 балла -

Teletext - старая сетевая служба телевизионной сети, обеспечивающая передачу текста и простых изображений. Несмотря на то, что пользователь может просматривать нужную ему страницу, передача идёт только в одну сторону (от станции к телевизору). Станция посылает все страницы поочереди, телевизор ждёт на нужную страницу и потом принимает её. На некоторых станциях таки есть "обратная связь с станцией", например интертекст предоставляет услуги чата, посредством отправки сообщения на номер ***. Teletext доступен через телевизоры на некоторых станциях.Также некоторые станции решили предоставить доступ к нему на сайте, например: http://mobile.txt.ch/SRF1/100/https://www.n-tv.de/mediathek/teletext/https://intertext.com.ua/https://www.dr.dk/cgi-bin/fttv2.exe/100https://www.ceskatelevize.cz/teletext/ct/?page=100&ver=http://ttv.tv2.dk/https://yle.fi/aihe/tekstitvhttp://www.3sat.de/vtx.phphttps://www1.wdr.de/wdrtext/https://teletext.zdf.de/teletext/zdf/http://www.textavarp.is/100/https://nos.nl/teleteksthttp://teletext.rtvslo.si/applications/ttxhttp://www.rtve.es/tve/teletexto/100/100_0001.htmhttp://www.teletext.ch/3 балла

-

19.09.2020 И так я достиг уровня несуществующих айпи адресов и теперь могу вам рассказать что это такое. На самом деле уровни "Несуществующие IP" и "Путь назад наверх, обратно, в последний раз" связаны. Связаны они тем что достигая несуществующих айпи твоему компьютеру присваивается новый айпишник примерно следующего вида 919.671.847.14N что просто невозможно для верхних уровней и с данного этапа не получится выйти в открытый интернет. Но подождите а как же я здесь тогда нахожусь и прямо сейчас это пишу? Ответ прост: это магия. Так ладно это была шутка на самом деле я просто взял новый комп, вернее старый потому что этому ноуту лет так 5. Но что же там находится на этом уровне несуществующие айпи, ответ есть у меня, там куча сайтов просто с вырвиглазным содержанием какие то непонятные видео на абсолютно черных сайтах, сайты с кучей ссылок на другие сайты и непонятно куда эти ссылки все ведут, так же видел несколько сайтов с какими то мелькающими картинками. При чем начинает везде преобладать черный и красный цвет и их оттенки. Опять же не буду голословным и дам некоторые ссылочки http://91hdu1n86anm19ew.onion странный сайт с кучей ссылок на другие сайты. https://1881hai00aniauqmmmn.onion куча каких то видео разбросанных в черноте видео очень напоминают вот как странные видео в ютубе с каналов по типу Username 666. И вот это меня уже настораживает. Ну например там было это видео https://www.youtube.com/watch?v=eGeOdiae0yI но как бы оно есть и в обычном ютубе кстати видеоплеер там довольно странный хз. https://7c7n78quydnchq3.onion и опять сайт с наркотиками будь они неладны http://1849174hjdaui1alk.onion не грузится, может у вас получится туда зайти http://91oiamkq1popjhsadj.onion тоже не грузится походу это вообще мертвые сайты, но кто знает может у кого то и получится, если получилось отпишитесь в ответы что там было https://4917duhajddkqqdddd.onion что то отдаленно похожее на нет-арт но выглядит просто вырвиглазно http://3i91ndiadai991kkknddavv.onion мелькающие картинки (1 из таких сайтов) Ну а на этом пока что всё, и да дальше у нас идут какие то несуществующие протоколы. Ну что ж прийдется и с этим разбиратся, а пока что всем пока. https://tgraph.io/file/a639aad748d3461b95dbd.jpg3 балла

-

Собрал маленькую библиотеку для начинающих реверсеров: # Книги по RE: Денис Юричев - "Reverse Engineering для начинающих" - бесплатная книга на русском языке, тык Рикардо Нарваха - "Введение в реверсинг с нуля, используя IDA PRO" - gitbook (к сожалению сломались картиночки) Еще книги - тык-тык-тык# Инструменты для RE: IDA (без PRO) - оф. сайт IDA PRO - rutracker Radare2 - они смогли прикрутить GUI - оф. сайт# Книги по асму: Э. Таненбаум - "Архитектура Компьютера" - pdf Юров В.И. - "Assembler" - pdf Зубков С.В. - "Assembler для DOS, Windows и UNIX - еще pdf Daniel Kusswurm - "Modern X86 Assembly Language Programming" - выкладывал её ранее на форуме, но ссылка сыграла в ящик - вк# Сайты по асму: https://www.unknowncheats.me/wiki/Assembly Доки от Intel NASM MASM FASM# misc. : Michael Abrash - "Michael Abrash's Graphics Programming Black Book Special Edition" - тык https://www.sandpile.org/ http://ref.x86asm.net/index.html Структуры.png Intel Code Table - тык-тык Для ковыряющих винду и софт под неё, сайты с описанием структур со смещениями и разными версиями оных:http://msdn.mirt.net/win7rtm_x64.htmlhttp://terminus.rewolf.pl/terminus/3 балла

-

Ка́спар Ха́узер (также Каспар Гаузер), прозванный «Дитя Европы» (предположительно 30 апреля 1812 — 17 декабря 1833) — известный своей таинственной судьбой найдёныш, одна из загадок XIX века. Юноша, практически не умевший ходить и говорить, был найден в Нюрнберге, в Троицын день 1828 года, и убит неизвестным пять лет спустя. Несмотря на все усилия и огромную награду, назначенную баварским королём, ни подлинное имя, ни происхождение Каспара, ни причину его убийства, ни личность убийцы официально установить так и не удалось. По рассказам самого Каспара, замок Бойгген, неподалёку от Базеля, и звучание венгерского и немецкого языков вызывали у него смутные воспоминания детства, при том что в возрасте 3 или 4 лет юный Каспар был заключён неизвестным в подземную камеру, где в полном одиночестве жил до шестнадцати лет, пока не был найден и доставлен в Нюрнберг. Народная молва и ряд исследователей упорно считают Каспара наследным принцем баденского престола, похищенным из колыбели (официально «умершим»), чей трон занял узурпатор. Окончательного ответа, кем был на самом деле Каспар Хаузер, нет до нынешнего времени. Огромная статья в википедии: https://ru.wikipedia.org/wiki/Хаузер,_Каспар3 балла

-

Эстетика научных сайтов

NoLogin14 и 2 других отреагировал dematerium за тема

http://130.226.56.139/ - виртуальная биолаборатория с шестью различными типами упражнений. От простой проверки чувствительности к инсулину здоровой и больной диабетом мыши и разработки/производства новых моющих веществ вплоть до производства собственных моноклональных антител и разработки собственного лекарства.3 балла -

https://mega.nz/#F!x4VG3DRL!lqecF4q2ywojGLE0O8cu4A Огромная лингвистическая библиотека по всем языкам мира3 балла

-

torc5bhzq6xorhb4.onion - Сайт torc5bhzq6xorhb4.onion/mernis.tar.gz - База данных (sql dump) Размер mernis.tar.gz 1.4 GiB (1,555,520,122 bytes) Размер mernis.sql 6.6 GiB (7,077,350,034 bytes) Содержит информацию о 49'611'709 жителях Турции: Национальный идентификаторИмяФамилияИмя материИмя отцаПолМесто рожденияДата рожденияМесто регистрацииПолный адресSHA512 b1f61764c44117ae9d11e3a825b34b042e973797b94b29a5b4b65cfc009ea5b49 be7fc5438c2f5fb388b7431c3d967ea959bc976c4bc81123a18dee68a61feba3 балла

-

Ссылки на основные ресурсы

Kirsan9026 и 2 других отреагировал hooko за тема

Это почти все дохлое. Хотя сейчас наблюдается всплеск активности! Вот что я нарыл Этот сервсис более удобный чем eepsites.i2p. Отсюда же можно перейти по b32 адресу или добавить его в свою адресную книгу. http://isitup.i2p Аноны в i2p организовали простенький форум для общения на разные темы http://fex6v4zccrovs7dixqbigbbqtrb7ylrmpgphwnwoyjutrg56qmoa.b32.i2p:82/ Кто-то решил поднять доску объявлений в i2p сети http://ark.i2p/ Духовные скрепы просочились и в i2p! http://pravtor.i2p Просто и удобный файловый сервер. Дает прямые ссылки: http://fs.i2p/ http://ipic.su/img/img7/fs/FILESERVERTHE-WaterfoxAlpha_002.1569156321.png Русскоязычный форум по ИБ. Видать появился не давно hata.i2p/index.php http://ipic.su/img/img7/fs/Vydelenie_003.1569156698.png Короч, вот такие дела.3 балла -

3 балла

-

3 балла

-

Безопасность в Linux

VipVP и 2 других отреагировал 5irFant0ma5 за тема

Безопасность в Линукс - это просто! 1) Включить firewall ufw 2) Поставить антируткиты chkrootkit и rkhunter 3) Поставить антивирусный сканнер clamav 4) В браузере установить расширения AdGuard и TrafficLight 5) Использовать DNS, например OpenDNS ( айпишники: 208.67.222.222 · 208.67.220.220) И всё, Ваш комп будет в БЕЗОПАСНОСТИ на 99%3 балла -

Mamont's open FTP Index - FTP-поисковик

5irFant0ma5 и 2 других отреагировал Strategist за тема

Mamont's open FTP Index - инструмент для поиска чего-либо в публично доступных FTP. Действует он элементарно: в поле поиска вбивается строка, а потом поисковик просто выдаёт все вхождения этой строки из списка публичных FTP (в самих именах, а также в названиях каталогов и файлов). Список публичных FTP там выложен в открытом доступе на 49 страницах (полагаю, список постоянно дополняется, так что эта цифра скорее всего увеличится в будущем). Хороший инструмент для всех сетевых бомжей. http://www.mmnt.net/3 балла -

Fourmilab Switzerland

5irFant0ma5 и 2 других отреагировал Strategist за тема

https://www.fourmilab.ch Старый сборник интерактивных страниц и статей о науке и вычислительной технике, администрируемый John Walker.3 балла -

Вот из тех, которые открываются в моём клиенте: (Считай на всех требует регистрацию, внутри сервис с почтой и чатом) bbbs.net - BCG-BOX 4, имеет открытую директорию с файлами для скачивания bbs.docksud.com.ar - HackBBS by Ragnarok redditbox.us - версия реддита для телнета wastelands-bbs.net - Wastelands BBS3 балла

-

Наиболее полезными и интересными, на мой взгляд, являются: Поисковики от крупных IT-компаний: google.com - самый крупный поисковик от компании Google.(Иногда называемой "Империя добра") bing.com – поисковик от компании Microsoft.(Иногда называемой "Империя зла") yandex.ru – самый крупный российский поисковик от компании Yandex. yahoo.com – поисковик от компании Yahoo. Сильная сторона – поиск в дискуссионных группах и на кураторских площадках. go.mail.ru – российский поисковик от компании Mail.ru. webcrawler.com – старый поисковик, позволяющий вести одновременный поиск по Google, Yahoo, Bing. a9.com – поисковик от компании Amazon. youtube.com – самый крупный поисковик по видео-файлам от компании Google. twitter.com/#!/search-home – поисковик от компании Twitter. Операторы будут добавлены в файл с операторами специальных запросов поисковиков. melissadata.com – поисковик от компании Melissa. Поиск по разным базам данных, включая адреса, открытые персональные данные, данные о компаниях и многое другое. ru.ask.com – известный американский кластерный поисковик запустил и активно продвигает свою русскоязычную версию. Сначала находит в базе проиндексированные страницы, а затем производит анализ подобранных ресурсов и находит в них дополнительные ключевые слова, наиболее часто встречающиеся в текстовом запросе. Т.о., наверху выдачи оказываются страницы, которые наиболее популярны среди сайтов аналогичной либо похожей тематики. findo.com – поисковик от Давида Яна. Умеет искать информацию в облачных хранилищах, соцсетях и на пользовательских устройствах, а также обрабатывать запросы по годовым запросам на человеческих языках. Является продолжением платформы системы анализа текста Compreno, разработанной ABBYY. Мета-поисковики: dogpile.com – метапоисковик, агрегирующий наиболее релевантные поисковые запросы Google, Yahoo, Bing и Ask. www.izito.com – метапоисковая система. infospace.com – релевантный метапоисковик.(Развивается) scour.com – ревалентный метапоисковик.(Развивается) search.com – эффективный метапоисковик.(Развивается) Поисковик по изображениям: visualping.io – поисковик, позволяющий отслеживать изображения на сайте и в неиндексированных веб-страницах ресурса. revimg.com – поисковик изображений. Ищет страницы, где эти изображения размещены. Аудио-поисковики: findsounds.com – специализированный аудиопоисковик. Ищет различные звуки. deepgram.com – поисковик по аудиофайлам. Поисковики с инструментами: kuznech.com – новый визуальный поисковик с широкими возможностями. search.carrot2.org/stable/search – поисковик и агрегатор в одном флаконе. censys.io – новый поисковик по интернету вещей. Конкурент Shodan. facebook.com/facebookmedia/get-started/signal - инструмент Signal для поиска новостных поводов в Facebook и Instagram. Пока открыт только для журналистов. thingful.net – поисковик-визуализатор по интернету вещей. Особенно хорошо работает вместе с Shodan. faganfindа.com - набор эффективных инструментов интернет-поиска на одной поисковой панели. Просто, удобно и эффективно. search.qip.ru – поисковик с большим количеством полезных сервисов, включая такие, как бесплатные видеозвонки между абонентами GIP, неограниченное пространство для хранения всех видов файлов, моментальная загрузка картинок. Особо интересен поисковик, позволяющий искать файлы, архивы, программы, драйвера, документы, аудио и видеозаписи. Семантические поисковики: findbook.ru – поисковик книг с элементами семантических алгоритмов. kngine.com – новый поисковик с элементами семантического веба. Наряду со ссылками позволяет получать агрегированный ответ на поисковый запрос, сгенерированный из наиболее релевантных сведений и без учета Википедии. class-central.com – семантический поисковик с элементами искусственного интеллекта по курсам университетов мира по различным предметам. lookahead.surfwax.com/index-2011.html – семантический поисковик для Интернета, корпоративных порталов и сайтов. Надстройки над поисковиками: startupbin.com/google-google – надстройка над Google для тех, кто не хочет персонализации, а также отражения в поиске результатов Google+, Blogger, YouTube и т.п. sobotong.com/gl/index.html – надстройка над метапоисковиком, использующим Google и Bing. Позволяет одновременно вести двуязычный поиск. Хорошо работает с русским языком. wiibeez.com – надстройка, позволяющая с одной страницы вести поиск во всех основных поисковых машинах, включая web1, web2. Поисковики по FTP: mmnt.ru – старый поисковик по FTP. filesearch.ru – поисковик по FTP.(Развивается) www.meltinfo.com – поисковик по документам в различных форматах. Поисковики по базам данных и статистикам: zanran.com/q – поисковик по файлам данных и статистики. toolbox.google.com/datasetsearch – поисковик от компании Google по базам данных. Поисковики по людям: pervoiskatel.ru – русскоязычный и ориентированный на Россию поисковик по людям. Поддерживает несколько фильтров. Поисковики в Tor: duckduckgo.com – поисковик, блокировающий трастовые и спамовые сайты, богатый функционал специальных поисков и настроек. ahmia.fi – старый поисковик. lookonion.com – поисковик, доступный из обычного интернета. Поисковики стран: sputnik.ru – поисковик от Ростелекома, ориентированный на государственные и отфильтрованные ресурсы. data.gov – поисковик по сайтам и открытым базам данных американского правительства, его министерств, ведомств, учреждений и др. структур, финансируемых из федерального бюджета США. RSS-поисковики: rssportal.ru – крупнейший каталог русскоязычных новостных лент в формате RSS. plazoo.com – поисковик по новостям, блогам и RSS. Есть рубрикаторы и фильтры. Поисковики, исключающие из выдачи высокоранговые сайты: ru.millionshort.com – поисковик позволяющий автоматически убирать из поиска некоторое количество сайтов и ресурсов верхних строк выдачи. Для своей работы использует только возобновляемые источники энергии. secretsearchenginelabs.com – поисковик, принудительно исключающий высокоранговые сайты и сайты первых строк выдачи. С Рунетом работает плохо. Особенные поисковики: heapr.com – самый быстрый в мире поисковик. teomа.com – поисковик, при ранжировании страниц учитывающий только ссылки тематически соответствующие запросу. omgili.com – поисковик по форумам. yacy.net/en – децентрализованная поисковик, работающий в рамках одноранговой сети. skytorrents.in – поисковик по торрентам. ixquick.com – самый конфиденциальный поисковик в мире. linguee.com – комбинация поисковика и лингвистического процессора. Позволяет искать ресурсы, где используется одно и то же иноязычное слово в разных значениях. qwiki.com – поисковик, интегрированный с Википедией. inside.com – ручной поисковик по избранным темам и кураторским каталогам ресурсов по конкретным направлениям. cluuz.com - таблично-визуальный поисковик. recipebride.com - специально к Новому Году и Рождеству. Первый в мире специализированный поисковик по кулинарным рецептам для дома. Позволяет устанавливать различные фильтры. Сегодня в базе почти 5 млн.рецептов. Правда, на английском. Подборки поисковиков: hackernoon.com/untraceable-search-engines-alternatives – коллекция поисковиков, альтернативных Google. www.searchenginesindex.com/ru – подборка региональных и национальных поисковиков с группировкой по странам БУДЕТ ДОПОЛНЯТЬСЯ!!!3 балла

-

Иногда возникает такая задача, как поиск субдоменов вида old.site.com или archive.site.com про которые не знают поисковики, но которые могут хранить нужную и полезную информацию. Чтобы не перебирать все возможные значения вручную, я использую Sublist3r. Странно, что про такой полезный инструмент тут не написали. Sublist3r — это инструмент на основе Python, предназначенный для перечисления субдоменов веб-сайтов с использованием OSINT. Позволяет искать через поисковики Google, Yahoo, Bing, Baidu и Ask. Так же Sublist3r ищет субдомены с помощью сервисов Netcraft, Virustotal, ThreatCrowd, DNSdumpster и с помощью ReverseDNS. Написан на python, работает под Windows/Linux после установки зависимостей. Скачать свежую версию можно тут - https://github.com/aboul3la/Sublist3r3 балла

-

Радиовышка

Anonimous228 и 2 других отреагировал surx за тема

Большое спасибо за радио, давно искал что-то такое. ИМХО не хватает названия песни рядом, это легко решить, например для RRN Radio можно добавить ещё один столбец: <th> | <script> function rrnname(){ $.get('http://listen.radiotower.su:8000/status-json.xsl', null, function(text){ var name = document.getElementById('rrn_name'); name.innerHTML = text['icestats']['source'][7]['title'] }); } </script> <input type="button" value="N" onclick="rrnname();"> <i id="rrn_name"></i> </th>3 балла -

Английский программист Джон Грэм-Камминг (John Graham-Cumming) рассказал о своём удивительном путешествии на Кубу. Говорят, что в этой стране можно познакомиться с девушкой за пару долларов, а прожить целый месяц за 10-20 долларов. Однако интернет на Кубе очень дорогой. Во всей стране всего 175 публичных точек доступа WiFi, где медленный интернет тарифицируется по 2 конвертируемых песо за час работы (конвертируемый песо заменяет доллар и равен ему). Есть также мобильный интернет по цене 1 конвертируемый песо ($1) за мегабайт. Карты для доступа WiFi продаются строго по паспорту в государственных отделениях связи, хотя можно купить их на чёрном рынке анонимно по цене в полтора раза выше (или обменять на иностранную футболку, такие вещи очень ценятся на Кубе). Но это рискованно и грозит тюремным заключением. Смышлёные кубинцы нашли оригинальный выход из ситуации. Джон Грэм-Камминг заметил, что очень многие жители Острова свободы используют флоппинет, то есть «дискетную сеть», в которой физические носители информации используются для передачи файлов из интернета. Попавший на Кубу англичанин говорит, что хотел пользоваться мобильным интернетом, но при попытках залогиниться в аккаунт CloudFlare по TLS всё время выскакивали ошибки сертификата по неизвестной причине, так что в конце концов он отказался от этой идеи. От местных жителей Джон Грэм-Камминг узнал о существовании так называемого «частного CDN» — El Paquete Semanal. Конечно, сетью доставки контента (CDN) его называют в шутку. Просто в местном флоппинете El Paquete Semanal выполняет такую же роль, как CDN в интернете: доставляет контент пользователям. Доставкой файлов занимается сеть дилеров и курьеров, это продвинутый и хорошо развитый бизнес. Например, в Гаване сеть доставки файлов контролируют два главных дилера: Дэни и Али. El Paquete Semanal — это еженедельная подборка свежих файлов из интернета, объёмом примерно 1 терабайт, которая распространяется обычно на внешнем жёстком диске. Подборка включает в себя свежие голливудские фильмы, новые серии сериалов, документальных фильмов, спортивные соревнования, музыкальные видеоклипы, аудиофайлы с музыкальными альбомами, новые мобильные приложения, журналы, PDF-файлы со свежими выпусками англоязычных и испаноязычных газет и даже целые веб-сайты. Всего за 2 конвертируемых песо в неделю кубинец получает доступ к гигантскому репозиторию новых файлов, не обращая внимания на копирайты. Похожий на обкуренного бомжа, как пишут журналисты, Дэни — один из двух смотрящих за доставкой файлов в Гаване. Фото: Vox Media / Johnny Harris По слухам, большую часть файлов дилеры добывают из интернета через нелегальные спутниковые антенны, спрятанные в водных цистернах на крышах домов. Свободный доступ в интернет без цензуры — редкое явление для Кубы, а скорости очень низкие, так что составители каталога файлов El Paquete Semanal прикладывают серьёзные усилия, чтобы составить коллекцию. По другой версии, файлы привозят с собой на жёстких дисках приезжие из Майами. Затем файлы быстро распространяются через курьерскую сеть по всей Кубе. Файлы быстро распространяются через курьерскую сеть по всей Кубе. Иллюстрация: Vox Media «У каждого есть своя задача, — рассказывает Дэни о работе кубинского CDN. — Каждый собирает определённый тип контента и приносит мне. Я сортирую его, редактирую и готовлю к дистрибуции. Затем мы рассылаем его курьерами». На самом деле это непростая работа. Например, все фильмы нужно сопроводить субтитрами, жалуется Дэни. Он с коллегами много времени тратит на поиск испаноязычных субтитров для пиратских записей с американских телеканалов. Кстати, в еженедельное обновление El Paquete Semanal входят обновления антивирусных баз для антивирусов Avast, AVG, Avira, BitDefender, ClamAV, Kaspersky, McAfee, Microsoft Security Essentials, ESET и Norton. Свежий выпуск El Paquete Semanal не объявляется официально, но все знают, когда он выходит. Информация распространяется из уст в уста, а купить выпуск можно через знакомых. Винчестер принесут вам домой и перепишут всю информацию на ваш компьютер. Например, выпуск за 21 марта 2016 года был объёмом 815,25 ГБ и содержал 14 208 файлов, пишет Джон Грэм-Камминг. Ему удалось найти в архиве программ три файла, заражённых вирусами, но все они отлавливаются антивирусом со свежими базами, которые идут в комплекте. Выпуск El Paquete Semanal за 21 марта 2016 года. Скриншот: Джон Грэм-Камминг Кубинцы говорят, что дети с нетерпением ожидают нового выпуска El Paquete Semanal с новыми мультфильмами и музыкой. Взрослым тоже есть что почитать. Так, выпуск за 21 марта 2016 года содержит 296 свежих журналов на испанском языке и 53 журнала на английском языке, в том числе Economist за 5 марта, Cosmopolitan (апрель), Bloomberg Businessweek (14 марта), Maxim (март), New Scientist (5 марта), The Week (11 марта) и большое количество других специализированных журналов. Есть также британский таблоид «для взрослых» Sunday Sport. Каталог мобильных приложений содержит файлы в форматах .apk (для Android) и .ipa (для iOS), там новые программы и обновления популярных приложений вроде Instagram и WhatsApp. В медиаархиве — 4909 файлов JPEG, 2334 файлов MP3, 1804 файлов MP4, 219 AVI и 74 MKV. В общем, развлечений точно хватит на ближайшую неделю. El Paquete Semanal — это кубинский Netflix, Hulu, Spotify и YouTube в одном флаконе. Дэни говорит, что кубинские власти не проводили на них облав. У властей нет особых претензий, потому что ребята не распространяют никакого политического или революционного контента, только развлекательную информацию. Никакой порнографии. Для кубинцев свежие выпуски El Paquete Semanal — это не просто развлечение. Это жизненно важная информация. Полные версии обновленных сайтов с объявлениями помогают найти жильё, работу или другие объявления. Офлайновые версии сайтов можно изучать без доступа в интернет. Работа «кубинского CDN» напоминает систему распространения «запрещённых» файлов в Иране. В Иране ситуация ещё хуже, чем на Кубе. Хотя интернет стоит дешевле ($1 за 1 ГБ), но в стране заблокированы YouTube, Facebook, Twitter, Google+ и сотни других популярных информационных сайтов, социальных сетей, спортивных сайтов, новостных ресурсов, интернет-магазинов и проч. Вообще, из 500 самых популярных сайтов интернета в Иране заблокировано почти 50%. Государство контролирует внешние каналы связи, фильтрует трафик Tor, VPN и других сервисов для обхода цензуры. Обрезаются соединения HTTPS. В такой ситуации активисты из проекта Net Freedom Pioneers запустили передачу «запрещённых» файлов через спутниковое телевидение. Файлы кодируются в формате MPEG, а специальная программа Toosheh конвертирует файлы из формата .ts (MPEG) в нормальный архив. Toosheh работает с марта 2016 года. Власти оперативно заблокировали официальный сайт, но заблокировать спутниковый канал никак не могут. Для получения свежих файлов достаточно вставить флэшку в спутниковый приёмник и нажать кнопку «Запись». Трансляция повторяется циклично каждый час, так что начать запись можно в любой момент времени. За час записывается около 1 гигабайта. Как и на Кубе, активисты иранского проекта периодически составляют свежую подборку развлекательных, образовательных и информационных материалов из интернета. Это как глоток свежего воздуха для людей, живущих в условиях информационной блокады. Возможно, на Кубе и в Иране когда-нибудь проблема с доступом в интернет будет решена, и граждане смогут свободно получать необходимую информацию в онлайне. Но в некоторых других странах может произойти противоположное: если страна будет отключена от внешних каналов связи, то придётся перенимать опыт кубинского флоппинета.3 балла

-

3 балла

-